-

iptables에 대하여 1(iptabels의 명령어)해킹, 보안 2020. 11. 7. 20:49반응형

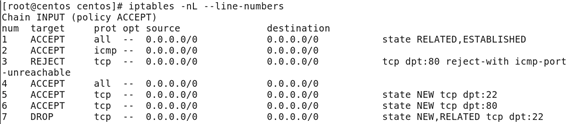

iptables –nL --line-numbers

iptables의 주소,포트번호(n)방화벽 규칙(L) 번호를 붙혀서(line-numbers) 출력해라

현재의 상태를 확인해보자

일단 iptables에 대해 설정을 하기전에 현재의 방화벽 규칙을 저장해두자

iptables-save > /etc/iptables.ori

뒤에 붙은 iptables.ori는 필자가 그냥 붙인 이름이다. 원한다면 다른이름으로 저장해도 된다.

iptabels –A(새로운 규칙을 맨아래에 추가) INPUT(서버로 들어오는) -p(프로토콜) tcp –m state --state(확장모듈을 사용할 것이다) NEW,RELATED --dport(수신자포트)=22(포트번호 22) -j(어떻게 처리할것인가?) DROP(차단)

NEW: 이전에 없던 패킷의 새로운 첫 연결 요청이 클라이언트로부터 들어오는 패킷

ESTABLISHED: NEW상태를 거친 이후의 패킷

RELATED: 새로운 연결요청, 기존의 연결과 관련된 패킷을 의미

INVALID: 이전 상태중에 어떤것도 적용되지 않으면 패킷의 상태를 INVALID로 표시

iptables –I(맨 앞에 추가) INPUT 3(-I로부터 3번째) -p tcp –m multiport(여러개) --dports=80,443(80번하고,443번) -j ACCEPT(허용)

iptables –nL --line-numbers해서 변경된 룰을 확인해보자

앞에서 3번째에 추가된 것을 확인할수 있다.

그리고 맨 마지막에 룰이 추가된것도 확인가능하다.

iptables –R(바꿀 것이다) INPUT 3(3번째) -p tcp --dport=80 –j REJECT(받지않고 reject했다고 알려준다.)

다시 확인해보자

iptables –nL --line-numbers

바뀐 것을 확인할수 있다.

iptables –D(삭제할 것이다) INPUT 7(7번째를)

다시 한번 확인해보자

7번째에 있던 것이 삭제되고 8번째있던 것이 7번째로 올라와 있다는 것을 확인할수 있다.

이번엔 전부 삭제해보자

iptables –A INPUT –p tcp !(-p tcp만 제외하고) --dport=80 –j DROP(DROP 시키겠다)

다시 확인해보자

적용되어있는 것을 확인할수 있다.

iptables –F INPUT

전부 삭제시키겠다.

삭제시키고 다시 확인해보자

전부 삭제되어있는 것이 확인되었다.

iptables-restore < /etc/iptables.ori

이제 복원시켜보고 확인해보자

확인!

반응형'해킹, 보안' 카테고리의 다른 글

SET를 이용한 Malier Attack (0) 2020.12.30 SET를 이용한 harvester 공격 (1) 2020.12.26 iptables에 대하여 2(방화벽 차단) (0) 2020.11.08 BIT LOCKER (0) 2020.10.31 Metasploitable DVWA란? (0) 2020.10.29