-

SET를 이용한 harvester 공격해킹, 보안 2020. 12. 26. 15:29반응형

시작하기에 앞서 혼자 자기컴퓨터를 상대로하던가 연구용으로 상대측 컴퓨터와 협의를 하고 하던가...

다른 공공 서버나 다른 컴퓨터를 상대로 해킹하다가 적발되면 자기 책임이니 절대 다른컴퓨터를 상대로 하지 말자

평생 콩밥 먹고싶지 않으면 알아서 판단하시길 바란다.

절대로 다른 컴퓨터 상대로 하지말자

필자가 올리는건 자기 컴퓨터를 대상으로한 연구용으로 한것이다.

일단 setoolkit을 실행하자

그럼 뭔가 나올텐데

저작권 관련 사항하고 악의적인 목적으로 사용하지말라고하는것이다.

이 제품을 만든 회사는 이 프로그램을 이용해서 악의적으로 만든 것에 대해 책임이 없다고 한다.

이런저런 내용이 있는데 자세히 알고싶으면 직접 해석해서 알아보자

y를 눌러서 동의를 하자

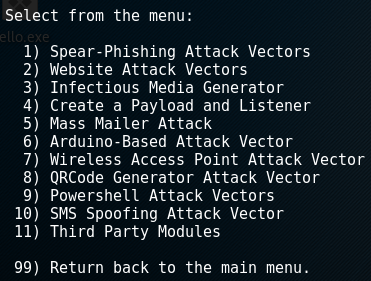

set 실행 그럼 이렇게 실행이 될텐데

어떤걸 쓸래? 1) 사회공학 기법을 이용한 공격

2) 빠른 침투 테스트

3) 외부 모듈 이용하기

4) set 업데이트

5) set 구성 업데이트

6) 도움!

99) 종료

등으로 나눠진다.

우린 사회공학 기법을 사용해서 정보를 엿볼것이기 때문에 1번을 눌러주자

그럼 어떤 방식으로 공격할것인가? 하고 물어볼것이다.

어떤 방식으로 공격할래? 1)스피어 피싱 공격: 이메일 또는 전자통신을 이용해서 상대측 컴퓨터의 정보를 훔쳐가거나 백도어를 설치시키는 공격

2) 사이트 공격: 가짜 사이트를 만들어서 정보를 빼내거나 할수있다.

3) 미디어 감염: usb, cd같은 걸로 감염시키는것이다.

4) 패이로드, 리스너 생성하기

5) 메일을 이용한 공격

6) 아두이노 기반 공격

7) 무선(와이파이) 해킹

(여기서는 아니지만 무선해킹*자기자신*을 통해 와이파이 통신거리를 늘릴수있다. 법적으로 제약이 되어있는지 아닌지는 잘 모르겠지만, 강제로 와이파이의 통신거리의 리미터를 걸어놓는다고 한다.[미국에서는 불법임])

8) QR코드 공격

.... 등이 있다.

우리는 상대방이 웹사이트에 접속했을때의 정보를 엿볼것이니깐 2번을 눌러주자

1) 백도어가 포함된 자바 애플릿을 만들어서 상대방에게 보내서 상대방이 그것을 실행한다면 감염이 된다.

2) 메타스플로잇 브라우저(웹 기반 공격방식)

3) 수확기? 라는건데 실제 사이트를 복사하여 복사한 사이트에서 입력한 정보들을 수확 하는것이다.

4) 링크를 피해자에게 보내면 사용자가 가짜 사이트에 연결되고 자격 증명을 입력하면 캡쳐해서 해커에게 보내준다.

... 등이 있다.

우린 비밀번호를 볼것이다.

3번을 누르도록 하자

그럼 어떻게 할것이냐고 묻는데

1번은 이미 저장되어있는, 즉 바로 쓸수 있는 웹 템프릿이고

2번은 선택한 사이트를 완전히 복제해서 사용하는것이다.

3번은 자신이 직접 만든 웹 사이트를 가져올수있다.

1번을 선택하자

대충 해석하자면 복사된 웹 사이트에서의 정보를 수집하고 보고서 파일을 만들어서 이곳에다가 넣어줄것이다~ 라는 뜻이다.

만약 외부 ip를 사용할꺼면 ip주소를 입력해라(칼리의 ip주소)

그럼 어느사이트를 복사할것인가 뜨는데,

가장 많이 사용하는 Google 사이트를 복사 해보도록 하자

2번

해석을 하자면

이 공격의 좋은점은 사용자의 이름과 패스워드를 필드(사이트) 에서 사용할수있다.

이것은 웹사이트의 post를 캡쳐한다.

즉 웹사이트[가짜]에서 서버로 보내는[진짜 구글]모든 정보[post]를 캡쳐[훔친다]라는 뜻이다.

아파치가 on으로 되어있다. 전부 아파치 root 폴더에 배치될것이다.

파일은 아파치 root 폴더에 기록될것이다.

on으로 했기때문에 모든 파일은 아파치 폴더에 있을것이다.

아파치가 실행되고 있는지 잘모르겠으니 SET에서 프로세스를 실행할래?

y를 눌러주자

[ok] 아파치2 시작 systemctl(시스템 데몬을 관리) 사용 : apache2.service

아파치 웹 서버가 on으로 설정됬다. php파일을 웹사이트에 복사할것이다.

수확기(harvester)의 모든 출력은 apache_dir/ harvester_data.txt에서 찾을수 있다.

/var/www/html 폴더에서 post.php를 자유롭게 사용자 정의 해라

모든 파일이 /var/www/html 에 복사되었다.

SET는 들어오는 자격 증명을 받을것이다.

ctrl + c를 누르면 SET을 종료하고 공격을 계속할수있다.

모든 파일은 apache web root 폴더에 있다. /var/www/html

이렇게 되어있다.

/var/www/html에 뭔가가 있다니깐 한번 /var/www/html로 가보자

새로운 터미널을 열어서 /var/www/html 폴더로 가자

이렇게 harvester 파일과 index.html파일 post.php파일이 있을것이다.

필자는 전에 한번 해보고 다시해보는거라 harvester 파일이 2개있는것이다.

맘에 안들면 전에했던 파일을 삭제하자

gedit로 한번 열어보자

이렇게 뭐라 블라블라 써져있는데 이건 구글의 로그인 화면이다.

우리는 평소에 그래픽화면으로 보지만 원래는 이렇게 영어로 뭐라뭐라 써져있고 그걸 그래픽으로 바꿔서 우리에게 보여주는것이다.

pos.php도 한번 봐보자

<?php 파일 = harvester 2020-12-26 06:03:40.929506.txt 파일로(출력할것이다(보낸다)추가해서);?> <완료하면 넘길것이다 ; url=http://www.google.com 로/>

/*(주석) 만약 일반 텍스트만 표시될경우 너는 필요할것이다 추가적인 설치를 php5의 아파치 apt-get install libapache2-mod-php5 해서*/

음...알기쉽게하기위해 바로바로 해석(?)했는데 더 해석하기 어려우실려나...?

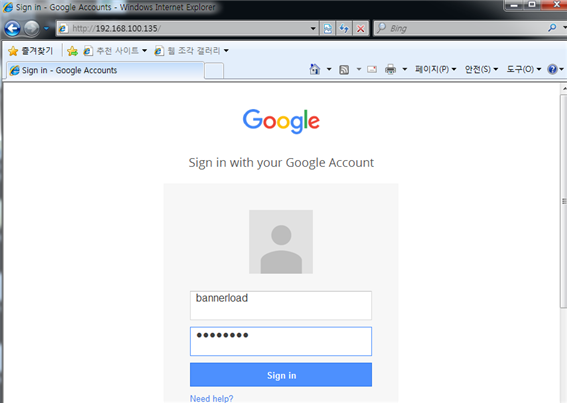

이제 다른 머신에서 접속을해보자(바깥의 실제 컴퓨터에서도 해도됨)

접속성공! 아이디랑 비밀번호를 입력하자

입력하면 이렇게 실제 구글 사이트로 다시 넘어간다.

위에 주소를 잘 봐보자 실제 구글 주소이다.

다시 칼리로 돌아오자

아까 안열어봤던 harvester_2020-12-26\ 06\:03\:40.929506.txt 파일을 열어보자

완료!!!

반응형'해킹, 보안' 카테고리의 다른 글

MITM 공격(중간자 공격) ettercap편 (0) 2021.01.13 SET를 이용한 Malier Attack (0) 2020.12.30 iptables에 대하여 2(방화벽 차단) (0) 2020.11.08 iptables에 대하여 1(iptabels의 명령어) (0) 2020.11.07 BIT LOCKER (0) 2020.10.31