-

MITM 공격(중간자 공격) 카인과 아벨 편해킹, 보안 2021. 1. 13. 01:58728x90반응형

Cain and Able을 해보자

cain은 정보를 모으고

Able은 정보를 분석한다.

아마도 카인은 나쁘게 나오니 (성경에서) 안좋은 역할인 정보를 모으고

아벨은 정보를 분석하는 역할인것 같다.

설치는 간단하다 그냥 전부 next 만 해주면 되기 때문이다.

빨간 화면이 나오면서 설치하라고 뜨는데 저장위치 같은 따로 설정해주고 싶으면 알아서 설정해주면 된다.

그뒤 Cain을 관리자 권한으로 실행하자.

그럼 이런 화면이 나올것이다.

file을 눌러서 add_to_list 를 하자

위에 보면 여러가지들이 있는데 네트워크에 대한 정보를 본다던지, 스니핑을 한다던지, 크랙을 한다던지 등등이 있다.

cracker에서 맨위에 있는 윈도우 모양의 LM은 옛 윈도우 해시값(윈도우 2000, XP)이고, NTLM은 현재까지 쓰이고 있는 프로토콜이다.(단 취약점이 많기 때문에 권장이 아님 자주 사용되지 않음)

NTLM(LM+MD4) 이미 MD5도 뚫렸는데 MD4가....

등등 각종 해시값들이 들어있다.

Sniffer 탭에 간뒤,

우측 상단에 2번째에 있는

이걸 누른뒤(start, stop sniffer),

add to list 를 눌러 Mac Address Scanner을 실행하자

All hosts in my subnet 해서 전체를 검색할수도 있고, Range를 눌러서 따로 범위를 지정해줄수도 있다. ok를 누르자

그뒤, 하단의 APR을 누르고

상단의

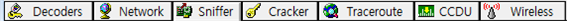

모양을 다시 누르게 되면 아까 검색했던 IP 주소와 MAC주소가 뜨게 될것이다.

여기서 게이트웨이의 주소인 192.168.100.2를 선택하자,

그다음 우측 타겟 들을 전부 클릭한뒤(드래그) ok를 누르자

그럼 이렇게 뜰텐데,

우측 상단의 3번째 start/stop arp를 눌러주게 된다면

poisoning 상태가 된다.

뒤에 짤려서 안보이지만 ip address 부분에 있는 ip주소들이 모든 행동을 할때 192.168.100.2에 걸리게 되는것이다.

이제 다른 머신에서 한번 아무것(로그인등) 을 해보자

그러면 이렇게 패킷이 이동했다 라는것이 뜨게 된다.

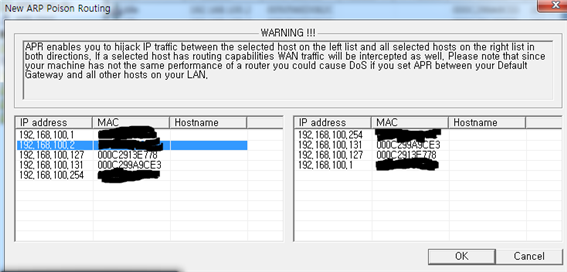

자 이제 방금전에 입력했던 패스워드를 알아보자

밑의 password를 누르고

어떤걸 이용해서 정보를 주고받았는지도 확인한뒤 그것을 눌러보자

http를 이용해서 로그인을 했으므로(필자)

**완료**

유저이름과 패스워드가 잘 나와있다.

728x90반응형'해킹, 보안' 카테고리의 다른 글

와이파이 해킹 TP_Link TL_WN722N (0) 2021.02.13 openvas 설치 (0) 2021.01.22 MITM 공격(중간자 공격) ettercap편 (0) 2021.01.13 SET를 이용한 Malier Attack (0) 2020.12.30 SET를 이용한 harvester 공격 (1) 2020.12.26